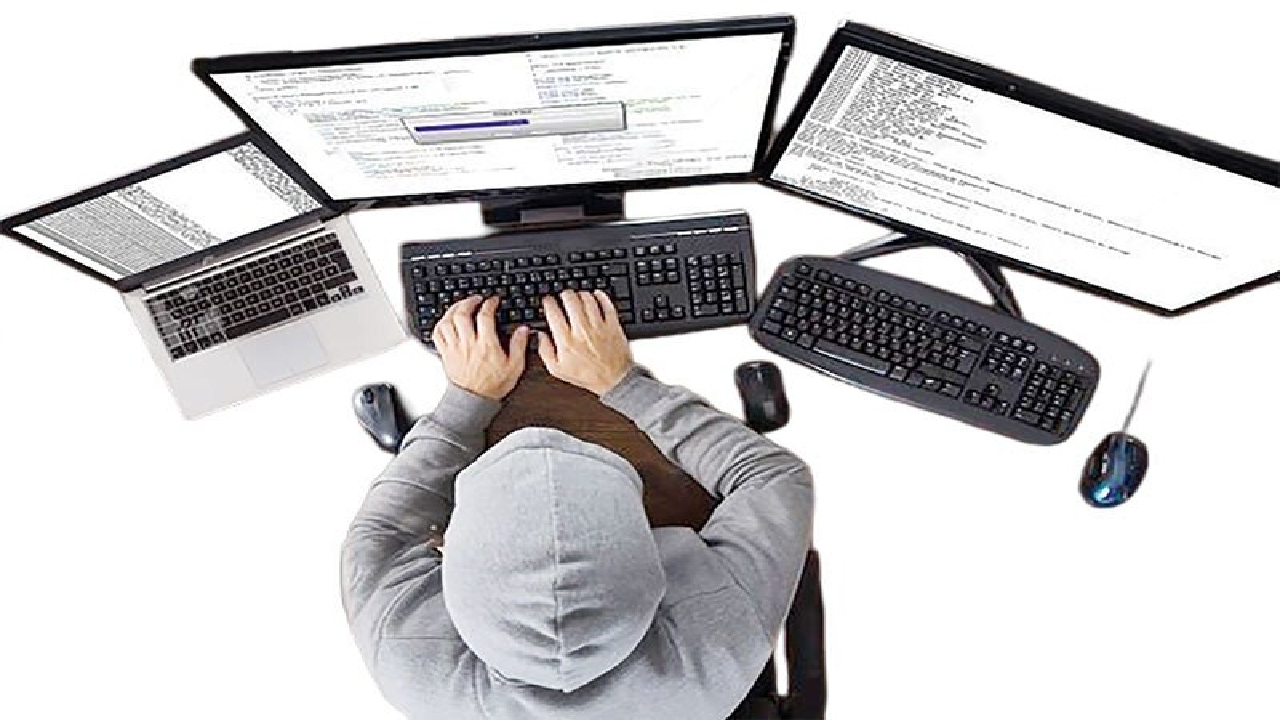

همانطور که میدانید با توجه به دنیای اطلاعات به هر روشی و هر لحظه سیستم میتواند دچار آسیبهای مختلف شود و هکرها میتوانند به چندین روش مختلف به کامپیوتر شما دسترسی پیدا کنند.

برای مقابله با هکرها و افزایش امنیت آنلاین، مهم است که از روشهای امنیتی مختلف مانند استفاده از نرمافزارهای آنتیویروس، بهروز نگهداشتن نرمافزارها و سیستم عامل، آموزش امنیت آنلاین به خانواده و کارکنان، و استفاده از فناوریهای محافظتی مانند فایروال استفاده کنید. همچنین، باید ازهشدارهای امنیتی پیروی کرده و به مراقبت از اطلاعات حساس خود توجه داشته باشید. در ادامه، نمونههایی از روشهایی که هکرها برای نفوذ به سیستمها استفاده میکنند آورده شده است:

۱-فایلهای مخرب

هکرها ممکن است فایلهای مخرب یا ویروسها را به کامپیوتر شما ارسال کنند. این فایلها معمولا به صورت ضمیمه در ایمیلها، نرمافزارهای مشابه، یا فایلهای دانلودی مخرب به شما ارائه میشوند. بعد از اجرای این فایلها، هکرها به کامپیوتر شما دسترسی پیدا میکنند.

۲- فریبهای اجتماعی (Phishing)

هکرها ممکن است تلاش کنند تا با ایجاد صفحات وب یا پیامهای جعلی، شما را به وارد کردن اطلاعات حساسی مانند رمز عبورها و اطلاعات کارت اعتباری در سایتهای جعلی ترغیب کنند.

۳- نفوذ به شبکه (Network Intrusion)

هکرها ممکن است تلاش کنند تا به شبکه شما دسترسی پیدا کنند. این میتواند از طریق نفوذ به روترها یا دستگاههای شبکه یا بهرهگیری از آسیبپذیریهای شبکه انجام شود.

۴- برنامههای کمکی (Malware)

هکرها میتوانند نرمافزارهای مخرب نصب کنند که از راهدور، کامپیوتر شما را کنترل کرده و اطلاعات حساس را دزدی کنند یا عملیات غیرمجازی را انجام دهند.

۵- نفوذ فیزیکی

هکرها ممکن است از روشهای فیزیکی برای نفوذ به کامپیوتر شما استفاده کنند، مانند دزدیدن دستگاههای ذخیرهسازی قابل حمل یا هر وسیلهای که داخل آنها اطلاعات باشد.

۶- آسیبپذیریهای نرمافزاری

هکرها به دنبال آسیبپذیریهای نرمافزاری در کامپیوتر شما میگردند که ممکن است از طریق این آسیبپذیریها به سیستم شما نفوذ کنند.

۷- استفاده از تروجانها (Trojans)

تروجانها نرمافزارهایی هستند که بهطور نادرست به نظر میرسند و از طریق آنها هکرها به کامپیوتر شما دسترسی پیدامیکنند.

۸- ویروسها (Viruses)

ویروسها به فایلها یا برنامههای قابل اجرا نفوذ میکنند و از طریق آنها به کامپیوتر شما آسیب میزنند.

۹- کرمها (Worms)

کرمها به صورت خودکار به سیستمها و شبکهها گسترش مییابند و آسیب میرسانند.

۱۰- برنامههای کد نویسی شده توسط هکرها (Exploits)

هکرها ممکن است برنامههای کدنویسی شده خود را (اکسپلویت) برای بهرهبرداری از آسیبپذیریها استفاده کنند. اکسپلویت (Exploit) یک نوع نرمافزار یا کد است که که به منظور بهرهبرداری از آسیبپذیریها یا نقاط ضعف در یک سیستم، برنامه یا سرویس خاص توسط هکرها ساخته و استفاده میشود. این نقاط ضعف ممکن است در نرمافزارها، سیستمعاملها، فرآیندها، یا حتی در سختافزارها وجود داشته باشد.

منبع: جام جم

تولید 300 هزارتن کاتد به رغم کاهش بیش از 16 هزار تنی مصرف قراضه مس در سال 1401

مدیرعامل مس در مجمع عمومی عادی این شرکت که با حضور اکثریت سهامداران در تالار وزارت کشور برگزار شد از کسب رتبه پنجم ذخایر جهانی مس تنها با اکتشاف 7 درصدمساحت کشور خبر دادو گفت: با توسعه اکتشافات رسیدن به رتبه دوم و سوم جهانی نیز برای ایران متصور است.